계정 분리 때문에 AWS 계정간 도메인을 이전해 보았다. (호스팅 영역은 이전되지 않음)

도메인을 다른 AWS 계정으로 이전하기 참고.

도메인을 다른 AWS 계정으로 이전하기 - Amazon Route 53

도메인을 다른 AWS 계정으로 이전하기 하나의 AWS 계정을 사용해 도메인을 등록했는데, 그 도메인을 다른 AWS 계정으로 이전하고 싶다면, AWS 지원 센터에 연락해 이전을 요청할 수 있습니다. 도메

docs.aws.amazon.com

accept-domain-transfer-from-another-aws-account — AWS CLI 2.4.1 Command Reference

accept-domain-transfer-from-another-aws-account Synopsis accept-domain-transfer-from-another-aws-account --domain-name --password [--cli-input-json | --cli-input-yaml] [--generate-cli-skeleton ] Options --domain-name (string) --password (string) --cli-inpu

awscli.amazonaws.com

transfer-domain-to-another-aws-account — AWS CLI 2.4.1 Command Reference

transfer-domain-to-another-aws-account Description Transfers a domain from the current AWS account to another AWS account. Note the following: Warning When you transfer a domain from one AWS account to another, Route 53 doesn’t transfer the hosted zone t

awscli.amazonaws.com

AWS Support 는 언제 응답이 올지 몰라 AWS Cli 를 사용했다.

> aws route53domains transfer-domain-to-another-aws-account --domain-name example.com --account-id 123456789012

Could not connect to the endpoint URL: "https://route53domains.ap-northeast-2.amazonaws.com/"

대부분 이러한 endpoint 관련 에러가 발생할 때는, 해당 리전에 실제로 리소스가 존재하는지 확인해야 하며, 리전을 구분하지 않는 IAM 이나 Route53 같은 리소스의 엔드포인트로 API 호출이 필요할 때는 기본 리전인 미국 동부(버지니아 북부) : us-east-1 을 사용하면 된다.

1. 보내는 계정에서 도메인 목록 확인

> aws --region us-east-1 route53domains list-domains

{

"Domains": [

{

"DomainName": "example.com",

"AutoRenew": true,

"TransferLock": false,

"Expiry": "2031-07-20T15:39:53+09:00"

},

...

]

}

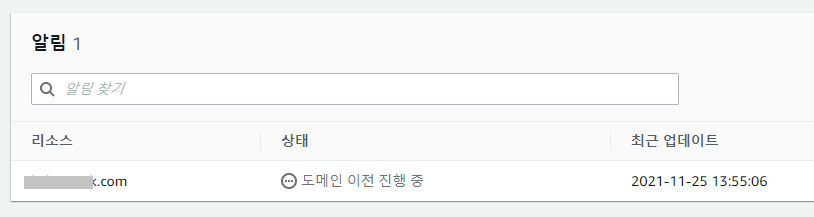

2. 보내는 계정에서 도메인 이전 신청

--domain-name 과 --account-id 를 정확하게 입력하고, 응답 파라미터 중 Password 값을 받는 계정에 전달한다.

> aws --region us-east-1 route53domains transfer-domain-to-another-aws-account --domain-name example.com --account-id 123456789012 --profile sender

{

"OperationId": "432483b1-432e-5211-a7af-12cb5815b8fc",

"Password": "JfNLAZ&)Gg>~`3"

}

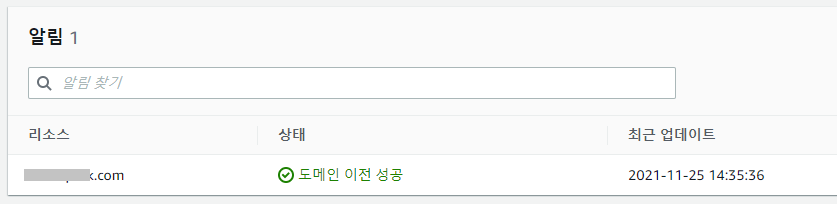

3. 받는 계정에서 도메인 승인

--domain-name 과 --password 를 정확하게 입력한다.

> aws --region us-east-1 route53domains accept-domain-transfer-from-another-aws-account --domain-name example.com --password "JfNLKZ&)Gg>~`3" --profile receiver

{

"OperationId": "43218608-1a9f-4a23-aa43-432166649b7b"

}

WRITTEN BY

- 손가락귀신

정신 못차리면, 벌 받는다.